Die Zwei-Faktor-Authentifizierung oder auch abgekürzt „2FA“ genannt, ist mittlerweile im privaten- sowie im Arbeitsbereich nicht mehr wegzudenken. Worum es sich dabei genau handelt und warum die 2FA so maßgeblich wichtig ist, haben wir in unserem Artikel zusammengefasst.

Die 2FA ist ein Sicherheitsverfahren an IT-Systemen, durch welches die Sicherheit der Accounts und Systeme und damit letztendlich der Schutz Ihrer Daten erhöht wird. Bei der Zwei-Faktor-Authentifizierung muss neben den einfachen Zugangsdaten aus Benutzername und Passwort eine weitere zusätzliche Sicherheitskomponente eingegeben werden. Das Verfahren macht es Cyberkriminellen deutlich schwerer, sich auf andere Konten und private Daten Zugang zu verschaffen. Gelangen unbefugte Dritte nämlich in Besitz Ihres Passwortes, (etwa durch ein Datenleck beim Anbieter oder weil Nutzer es unbedacht an Fremde weitergegeben haben), bekommt dieser uneingeschränkten Zugriff auf das jeweilige Konto – und oft auch noch auf weitere Konten. Schlecht gesicherte Accounts sind eines der Haupteinfallstore für Cyberkriminelle. Immer wieder fallen Dienste oder Firmen Cyberangriffen zum Opfer, bei denen Zugangsdaten von Kunden abgegriffen werden. So kann beispielsweise Ihre E-Mail-Adresse inklusive Ihres Passwortes im Darknet zum Verkauf angeboten werden. Haben Sie jedoch einen zweiten Faktor aktiviert, so ist der reine Besitz Ihres Passworts dann nicht mehr genug, damit sich Hacker bei einem Ihrer Konten anmelden können.

Wie wird die 2 Faktor Authentifizierung umgesetzt?

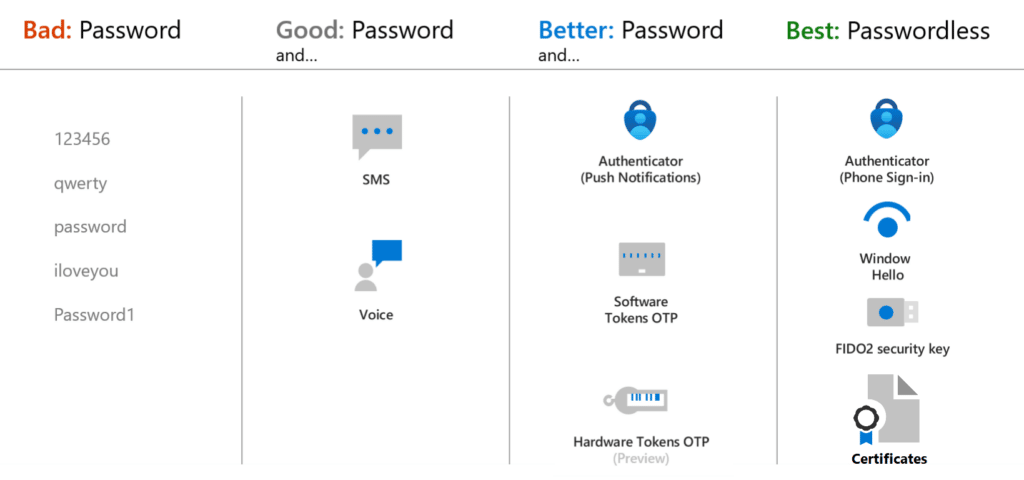

Mit dem Verfahren weist zum Beispiel der Inhaber eines Online-Kontos nach, dass er der rechtmäßige Nutzer ist. Den Nachweis muss er auf zweifache Weise erbringen. Zur Verifizierung wird daher nicht nur das Passwort für den Login benötigt, sondern zusätzlich ein zweiter Faktor, der im Moment der Anmeldung genutzt wird. Es gibt verschiedene Umsetzungsmöglichkeiten für einen zweiten Faktor, die vom Anwendungsfall und den zur Verfügung stehenden Möglichkeiten abhängig sind.

Beliebte 2FA-Alternativen sind beispielsweise:

- Software OTP („One-Time Password“): Hier handelt es sich um eine Smartphone-App, die Einmal-Passwörter generiert, welche nur für eine Login-Sitzung gelten und nach einem bestimmten Zeitraum ab (z.B. alle 30 Sekunden) ablaufen. OTPs sind zwar schwieriger zu stehlen als herkömmliche Passwörter, aber sie sind immer noch anfällig für raffinierte Phishing- oder Man-in-the-Middle-Angriffe.

- Biometrische Daten vom Smartphone: Funktioniert mit einem biometrischen Faktor wie dem Fingerabdruck oder der Gesichtserkennung über das Smartphone.

- Hardware-Token: Verfolgt dasselbe Prinzip wie Software OTP, bloß das hierbei ein spezielles Gerät – Anhänger, ID-Karten, Dongles – als Sicherheitsschlüssel fungiert und die Generierung des Codes nicht über das Smartphone läuft.

- Etc.

2 Faktor erhöht die Sicherheit, ist jedoch kein vollständiger Schutz

Mittlerweile bieten sämtliche große Plattformen die Möglichkeit einer Zwei-Faktor-Authentifizierung zur besseren Absicherung des eigenen Nutzerkontos. Für essentielle Dienste (Cloud-Systeme und extern erreichbare Systeme) ist die Aktivierung des zweiten Faktors ein Muss. Dennoch ist wichtig zu erwähnen, dass die Zwei-Faktor-Authentifizierung trotzdem keinen vollständigen Schutz bietet. Das Social Engineering und damit die Mitarbeiter selbst stellen immer noch den größten Risikofaktor dar. Hat ein Angreifer einen User schon mal dazu gebracht, durch Phishing Mails sensible Daten wie Log-in und Passwort einzugeben, dann ist es auch kein Problem, die Nutzer zur Eingabe des Einmal-Codes zu überreden. Wie Sie Phishing-Mails erkennen und wie Sie mit Phishing Awareness Trainings nachhaltig die Awareness Ihrer Mitarbeiter erhöhen, erfahren Sie hier.