Die Europäische Union strebt mit der NIS-2 Richtlinie die Schaffung eines europaweiten, einheitlichen und hochwertigen Cybersicherheits-Niveaus für bestimmte Sektoren an. Angesichts der angespannten Bedrohungslage durch Cyberkriminalität reagiert der Staatenverbund mit der Richtlinie NIS-2. Die NIS-2 Richtlinie fordert unter anderem, dass betroffene Organisationen technische, operative und organisatorische Maßnahmen zur Risikominderung ergreifen und ein Risikomanagement etablieren.

In diesem Artikel möchten wir Ihnen den Begriff Risikomanagement im Kontext der Cybersicherheit erklären und verdeutlichen, warum die Etablierung eines effektiven Risikomanagements in jedem Unternehmen heutzutage unerlässlich ist, auch unabhängig von gesetzlichen Vorgaben.

- Was versteht man unter Risiko und Risikomanagement?

- Warum ist ein effektives Risikomanagement so wichtig?

- Wie sieht ein strukturierter Risikomanagementprozess aus?

- Welche Risikomanagement-Maßnahmen werden in der NIS-2 Richtlinie aufgeführt?

- Fazit: Bedeutung eines gelebten Risikomanagements

Was versteht man unter Risiko und Risikomanagement?

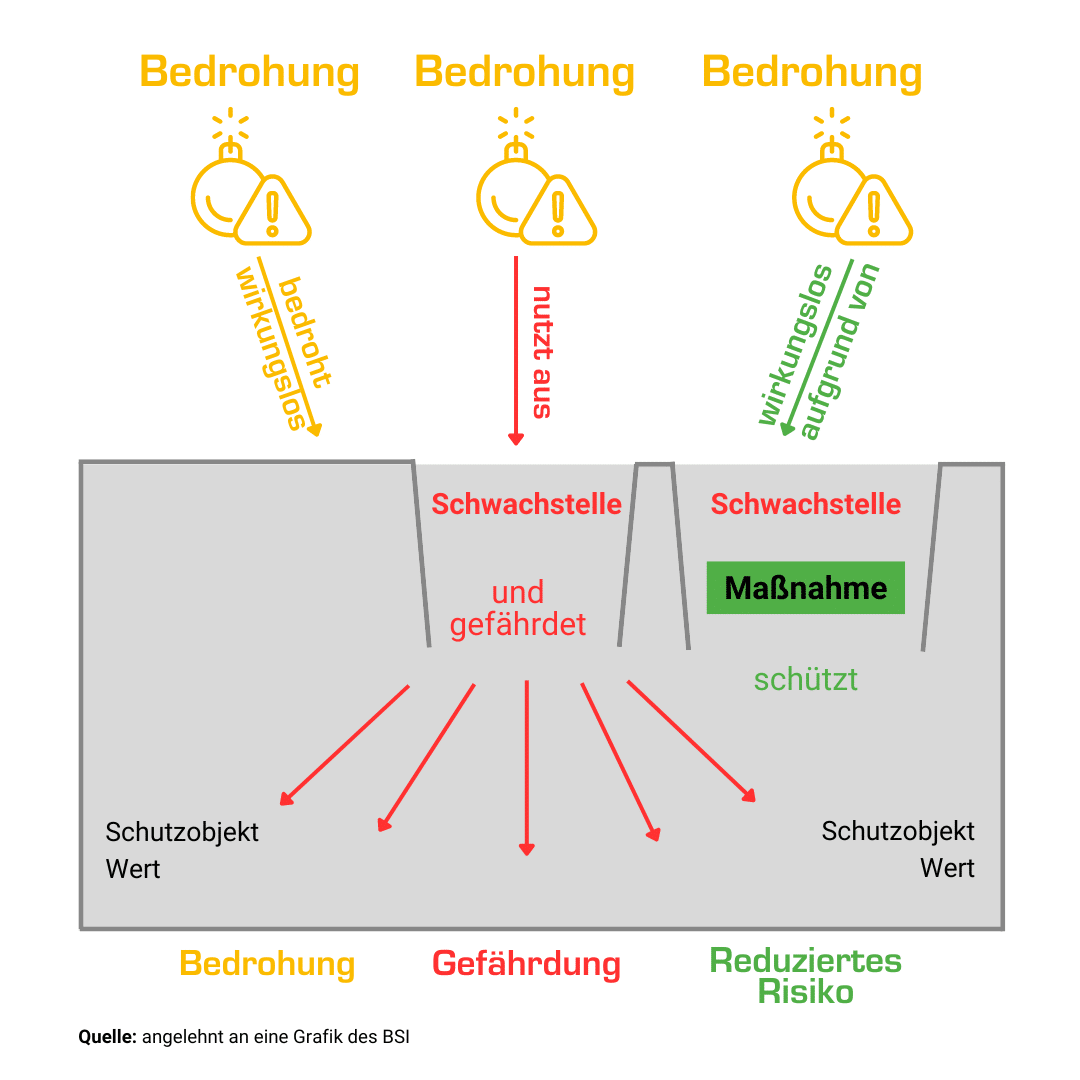

Unter einem Risiko versteht man vereinfacht ausgedrückt die Wahrscheinlichkeit eines Eintritts künftiger Ereignisse, die negative Auswirkungen haben können. Anhand der Abbildung und eines Beispiels möchten wir Ihnen den Begriff näher erläutern.

Jedes Unternehmen oder Organisation ist laut dem BSI-Lagebericht der Bedrohung eines Ransomware-Angriffs durch kriminelle Vereinigungen ausgesetzt. Die Frage stellt sich nun, wie setzt sich das Risiko zusammen? Eine Bedrohung von außen wird durch eine Schwachstelle zu einer Gefährdung, wie beispielsweise ein ungeschulter Mitarbeiter, der eine E-Mail mit schadhaftem Anhang öffnet, wodurch die Schadsoftware auf dem System ausgeführt wird. Die Kombination aus Bedrohung (z.B. E-Mail mit schadhaftem Inhalt) und ungeschützter Schwachstelle (z.B. ungeschulte Mitarbeiter) stellt eine Gefahr für das Schutzobjekt (z.B. Client-System) dar. Das hat wiederum negative Auswirkungen auf die Verfügbarkeit, Vertraulichkeit und Integrität des Schutzobjekts bzw. der darauf gespeicherten Informationen. Durch die Implementierung zielgerichteter und der Bedrohungslage angemessener Maßnahmen im Rahmen des Risikomanagements kann das Risiko auf ein akzeptables Niveau reduziert werden. Im Falle unseres Beispiels eines Angriffs via schadhafter E-Mail können das Schulungsmaßnahmen zur Sensibilisierung für Mitarbeiter sein.

Unternehmerische Entscheidungen bringen immer Chancen sowie auch Risiken mit sich. Ein effektives Risikomanagement umfasst daher technisch-organisatorische Schutzmaßnahmen, um potenzielle Bedrohungen wie z.B. Ransomware-Angriffe frühzeitig zu erkennen, zu analysieren und ihnen entgegenzuwirken. Dieser strukturierte Ansatz hilft dabei, angemessene und wirksame Maßnahmen sowie Entscheidungen zu treffen, um die Eintrittswahrscheinlichkeit und die Schadensauswirkung auf ein akzeptables Niveau zu senken.

Warum ist ein effektives Risikomanagement so wichtig?

Die fortschreitende Digitalisierung und die zunehmende digitale Vernetzung führen dazu, dass die technische und organisatorische Komplexität in allen Unternehmensbereichen kontinuierlich zunimmt. Oft fehlt auch leider ein ausreichendes Verständnis für die vielfältigen Bedrohungen im Unternehmen. Die Bedrohungslage ist laut dem BSI heute so hoch wie nie zuvor. Die Bandbreite der Risiken ist enorm und reicht von der Kompromittierung sensibler Daten bis hin zu kompletten Systemausfällen, die zum Beispiel zu schwerwiegenden und lange andauernden Produktionsunterbrechungen führen können. Ein gelebtes IT-Risikomanagement hilft dabei, diesen Herausforderungen strukturiert zu begegnen.

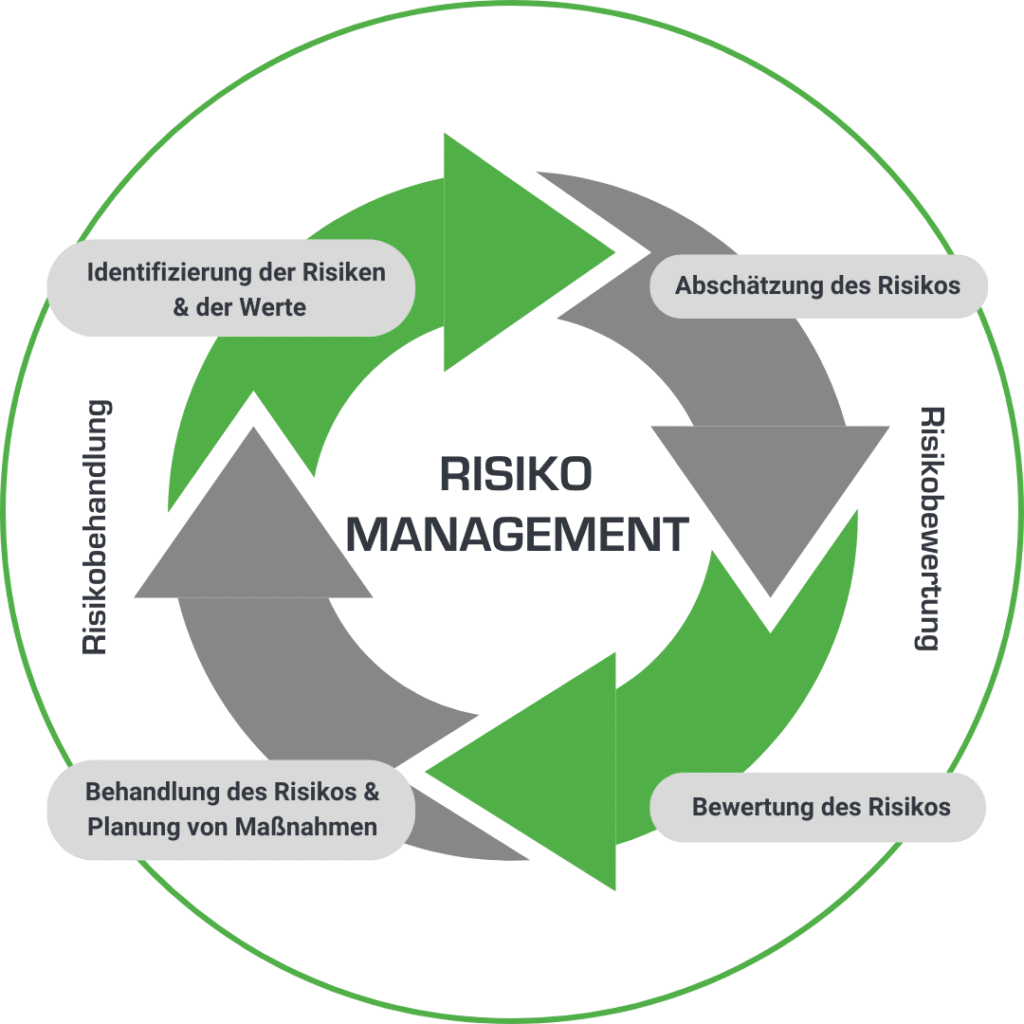

Wie sieht ein strukturierter Risikomanagementprozess aus?

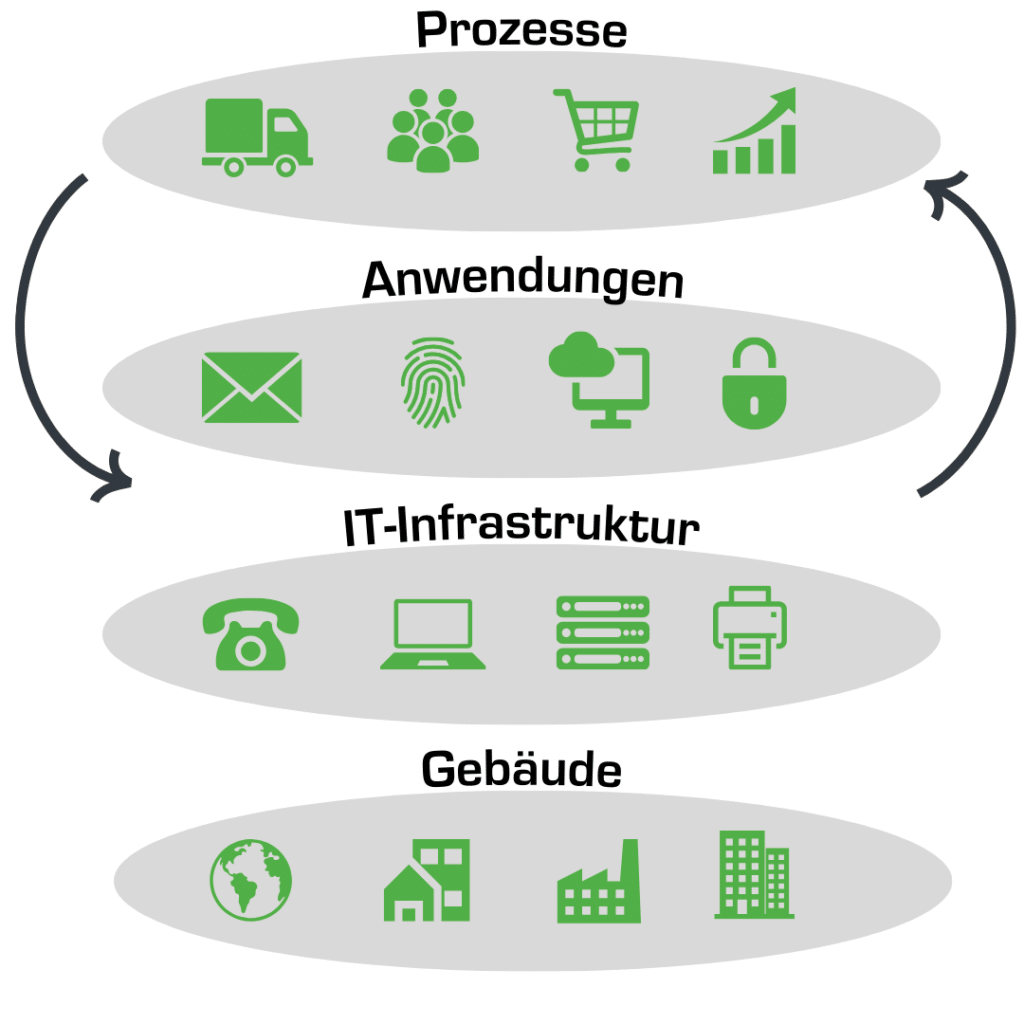

Um kritische Werte zu identifizieren und die damit verbundenen Bedrohungen sowie angemessene und wirksame Schutzmaßnahmen zu treffen, ist es wichtig, einen systematischen Ansatz zu verfolgen. Diese kritischen Werte werden auch als Assets bzw. Anlagen bezeichnet. Assets können in zwei Kategorien unterteilt werden. Es gibt primäre bzw. wertschöpfende Assets, die Informationen und Kernprozesse (z.B. Produktionsprozess) betreffen, von denen der Geschäftserfolg abhängig ist. Und zum anderen sekundäre bzw. unterstützende Assets, wie beispielsweise IT-Systeme, auf denen primäre Assets aufbauen. Der Schutzbedarf von sekundären Assets leitet sich vom Schutzbedarf der primären Assets ab.

Zunächst sollte eine Bestandsaufnahme und Schutzbedarfsfeststellung der Assets erfolgen. Die Bedeutung jedes einzelnen Assets für den reibungslosen Betrieb des Unternehmens sollte dabei festgelegt werden. Die Analyse von potenziellen Bedrohungen, die Werte beeinträchtigen könnten, ist ein weiterer wichtiger Schritt im Risikomanagement. Anschließend ist eine Bewertung der potenziellen Auswirkungen jedes identifizierten Risikos erforderlich. Nach dieser Analyse kann die Implementierung von weiteren Maßnahmen erfolgen, um die Eintrittswahrscheinlichkeit und die Schadensauswirkung auf ein für die Organisation vertretbares Niveau zu senken. Es ist unerlässlich, auch einen Prozess zur regelmäßigen Überwachung und Aktualisierung der Risikobewertung zu etablieren, um angemessen auf sich ändernde Rahmenbedingungen, Bedrohungen und Schwachstellen reagieren zu können.

Welche Risikomanagement-Maßnahmen werden in der NIS-2 Richtlinie aufgeführt?

Die NIS-2 Richtlinie fordert in Artikel 21 ein Risikomanagement, dass auf einem gefahrenübergreifenden Ansatz basiert und darauf abzielt, die Netz- und Informationssicherheitssysteme sowie die physische Umgebung vor potenziellen Cyberrisiken zu schützen.

Wobei bei der Bewertung des Risikos und der davon abgeleiteteten Maßnahmen, die Verhältnismäßigkeit bezogen auf das Ausmaß der Risikoexposition der Organisation, die Größe der Organisation und die Wahrscheinlichkeit des Eintretens von Sicherheitsvorfällen, einschließlich ihrer gesellschaftlichen und wirtschaftlichen Auswirkungen, berücksichtigt werden muss.

Folgende Maßnahmen werden unter anderem in der NIS-2 Richtlinie als Mindestanforderungen genannt, die jedes betroffene Unternehmen zur Risikobehandlung umzusetzen hat:

- Konzepte zum Informationssicherheits- und Risikomanagement

- Vorfalls-Management/ Incident-Management

- Business Continuity/ Notfallkonzept/ Dokumentation/ Backup & Wiederherstellung

- Sicherheit der Lieferkette/ Supply-Chain-Management

- Schwachstellenmanagement

- Cyberhygiene / Schulungen / Awareness

- Identity & Accessmanagement / Multi-Faktor-Authentifizierung / Single Sign-On

- Personalsicherheit

- Notfallkommunikation innerhalb der Organisation

- Kryptographie und Verschlüsselung

Die Umsetzung dieser Maßnahmen ist aber nicht nur essenziell, um den Anforderungen von NIS-2 gerecht zu werden, sondern auch unerlässlich für jedes Unternehmen, das sich proaktiv vor Cyberangriffen schützen möchte.

Fazit

Zusammenfassend lässt sich festhalten, dass ein für die Unternehmensgröße angemessenes und gelebtes Risikomanagement von entscheidender Bedeutung für die Sicherheit jedes Unternehmens ist. Es unterstützt dabei, die richtigen und angemessenen Maßnahmen zum Schutz vor Cyberrisiken zu treffen. Es ist hervorzuheben, dass die Implementierung von Risikominderungsmaßnahmen kein einmaliges Ereignis darstellt. Risikomanagement muss fortlaufend erfolgen und ständig an die sich verändernden Rahmenbedingungen angepasst werden.

Wir unterstützen Sie bei der NIS-2-Richtlinie!

Unsere zertifizierten Cybersicherheits-Experten bündeln Ihr Know-How mit unserem Partner LiiDu (Rechtsanwalt mit IT-Know-How), damit Sie auf der sicheren Seite sind. In unserem kostenfreien Beratungsgespräch überprüfen wir die Betroffenheit Ihres Unternehmens und klären offene Fragen zu NIS-2.

Wir hoffen, dass wir Ihnen mit diesem Beitrag einen guten Überblick über das Risikomanagement im Kontext mit NIS-2 geben konnten.

Informieren Sie sich jetzt zur Umsetzung der NIS-2 Richtlinie!

Wir beraten Sie mit einer fundierten rechtlichen Expertise sowie unserer langjährigen Erfahrung in der Implementierung von sicheren IT-Lösungen und Informationssicherheits-Managementsystemen.