In weniger als sechs Monaten tritt die Umsetzung der europäischen NIS-2 Richtlinie (NIS2UmsuCG) in Deutschland in Kraft, mit dem klaren Ziel, das Cybersicherheitsniveau in bestimmten Sektoren deutlich zu verbessern. Artikel 21 der EU-Richtlinie legt bereits zahlreiche Mindeststandards für Risikomanagementmaßnahmen fest, die von betroffenen Unternehmen umgesetzt werden müssen, einschließlich Maßnahmen zur Bewältigung von Sicherheitsvorfällen gemäß Absatz 2b (Incident handling).

In diesem Beitrag stellen wir Ihnen das Incident Response Management (IRM) vor. Die Etablierung dieses systematischen Ansatzes unterstützt Unternehmen dabei, nicht nur gesetzliche Anforderungen erfolgreich zu erfüllen, sondern auch ihre Cyberresilienz zu stärken. Sicherheitsvorfälle können leider nicht immer gänzlich verhindert werden, jedoch können sie durch professionelles Handeln schnell und wirkungsvoll bewältigt werden.

Inhalte:

- Was ist ein Sicherheitsvorfall bzw. Security Incident?

- Was versteht man unter Incident-Response-Management (IRM)?

- Wie läuft der Incident-Response-Prozess ab?

- Fazit

Was ist ein Sicherheitsvorfall bzw. Security Incident?

Ein Sicherheitsvorfall kann als physische oder digitale Verletzung der Schutzziele der Informationssicherheit – Verfügbarkeit, Vertraulichkeit, Integrität – definiert werden. Solche Incidents, jegliche Störungen eines IT-Services, können sowohl vorsätzlich durch unbefugte Personen als auch unbeabsichtigt durch Verstöße gegen Sicherheitsrichtlinien seitens der Mitarbeitenden erfolgen.

Mögliche physische und digitale Sicherheitsvorfälle sind:

- Ransomware- und Cyberangriffe

- Phishing-Angriffe

- DDoS-Angriffe (Distributed-Denial-of-Service)

- Einbruch und Diebstahl

- Ausfall eines Rechenzentrums

- Naturkatastrophen

Was versteht man unter Incident-Response-Management (IRM)?

In unserer digitalen Ära bietet leider keine Sicherheitsmaßnahme einen 100% Schutz vor Cyberangriffen durch kriminelle Vereinigungen. Es stellt sich nicht mehr die Frage, ob ein Angriff erfolgt, sondern vielmehr wann er eintritt. Um bestmöglich auf solche Ernstfälle vorbereitet zu sein, benötigen Unternehmen klare Prozesse und effektive Tools, um schnell und effizient auf Sicherheitsvorfälle reagieren zu können. Hier kommt das Incident Response Management ins Spiel.

Das IRM umfasst sowohl die organisatorische als auch die technische Planung sowie die Umsetzung spezifischer Maßnahmen, um angemessen und rasch auf konkrete Sicherheitsvorfälle wie etwa einen Cyberangriff zu reagieren, sobald dieser tatsächlich eintritt.

Das Ziel von IRM besteht darin, die Auswirkungen des konkreten Ereignisses zu minimieren und die betriebliche Störung so gering wie möglich zu halten. Durch Incident Response kann ein Unternehmen potenzielle Schäden begrenzen und die Wiederherstellung seiner normalen Betriebsabläufe beschleunigen.

Wie läuft der Incident-Response-Prozess ab?

Erstellung eines Incident Response und Notfallplans

Um für den Ernstfall gerüstet zu sein, ist die Entwicklung und Etablierung eines sogenannten Incident Response-Plans essenziell. Dieser Plan legt genau fest, mit welchen Technologien und Prozessen verschiedene Arten von Angriffen praktisch behandelt werden.

Der Incident Response Plan sollte folgendes enthalten:

- einen Kommunikationsplan für Sicherheitsvorfälle (für Geschäftsführung, Mitarbeitende und Kunden)

- eine klare Definition der Rollen und Verantwortlichkeiten aller Beteiligten

- einen strukturierten Notfall-/Incident-Response-Prozess, der die genaue Vorgehensweise in den einzelnen Phasen detailliert definiert

- eindeutige Anweisungen für die Erfassung und Dokumentation von Sicherheitsvorfällen

- verständliche Aufbereitung von relevanten Informationen für alle Beteiligten, um Missverständnisse zu vermeiden und eine reibungslose Kommunikation sicherzustellen

Ablauf im Falle eines Cyberangriffs

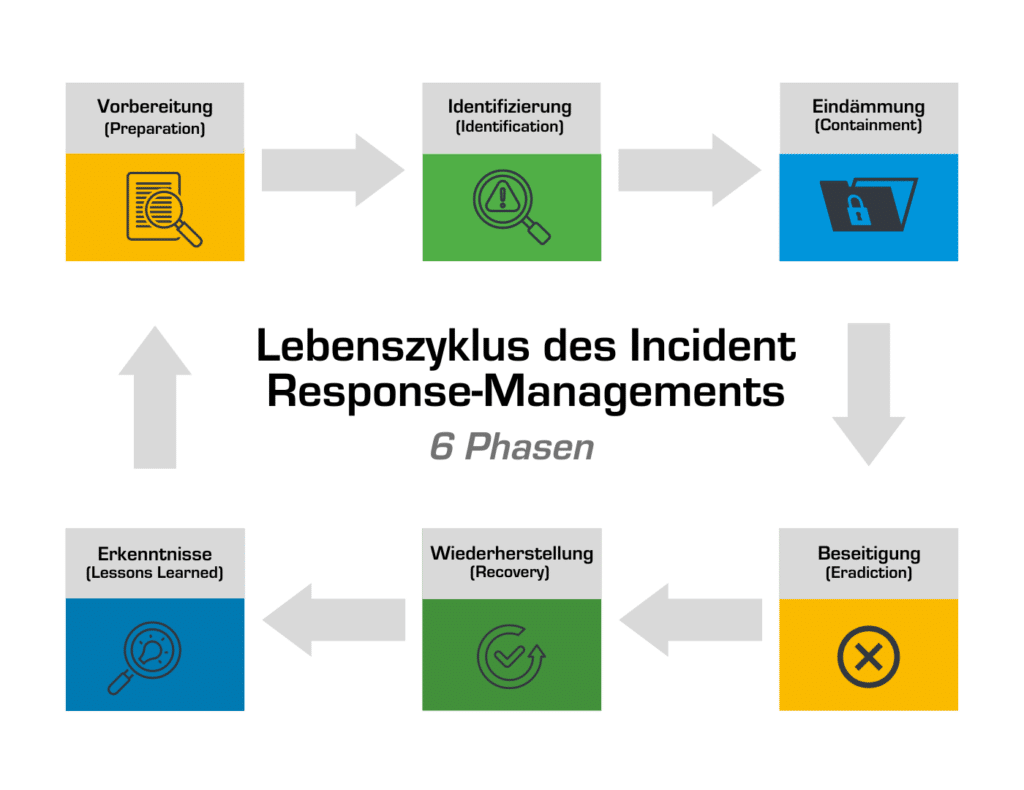

Der Lebenszyklus von Incident-Response kann in sechs Phasen gegliedert werden, der die Planung, Vorbereitung, Erkennung, Reaktion und Erholung im Falle eines Cybersicherheitsvorfalls umfasst. Dadurch werden kritische Vermögenswerte bestmöglich geschützt und die Betriebskontinuität angesichts von Cyberbedrohungen sichergestellt.

1. Vorbereitung (Preparation)

Die erste Phase legt den Grundstein für den gesamten Prozess und spielt eine entscheidende Rolle für den Erfolg oder Misserfolg. Bestehende Prozesse werden einer gründlichen Überprüfung unterzogen, um ihre Effektivität zu bewerten. Dabei wird ein Risiko-Assessment durchgeführt, um aktuelle Bedrohungen für die wertvollen IT-Assets zu identifizieren. Die Ergebnisse dienen dazu, die Behandlung unterschiedlicher Arten von Sicherheitsvorfällen festzulegen und entsprechend der Wichtigkeit der Assets zu priorisieren. Außerdem werden fehlende Prozesse und Verfahren zur Vorfallsreaktion entwickelt. Beteiligte Rollen werden Mitarbeitenden bzw. weiteren Personen zugewiesen, um die Verantwortlichkeiten zu klären und sich abzustimmen.

2. Identifizierung und Meldung (Identification)

Die etablierten Prozesse und Lösungen, die in der Vorbereitungsphase gemeinsam implementiert wurden, kommen nun zum Einsatz, um ungewöhnliche Aktivitäten zu überwachen und zu identifizieren. Wenn Sie Systeme wie z.B. EDR / SOAR / SIEM im Einsatz haben, stehen bei einem potenziellen Angriff Analysten bereit, um diesen sorgfältig zu untersuchen. Sie versuchen dabei, wichtige Fragen zu beantworten: Wann erfolgte der Angriff? Woher stammt er? Welche Bereiche sind betroffen? Um welche Art von Angriff handelt es sich? Es werden so viele Beweise wie möglich gesammelt und gesichert, um sie in den folgenden Phasen nutzen zu können. So bald bestätigt wurde, dass es sich um einen IT-Sicherheitsvorfall handelt, werden die vordefinierten Kommunikationspläne aktiviert. Das bedeutet, dass relevante Stakeholder, Fachbereiche, Partner und Kunden über den Vorfall sowie den Stand der Ermittlungen informiert werden.

3. Eindämmung (Containment)

Nach der Identifizierung des Sicherheitsvorfalls wird unverzüglich mit der Eindämmung und Minimierung des entstandenen Schadens begonnen. Dies erfolgt z.B. durch die Isolierung betroffener Systeme im Netzwerk, um eine weitere Ausbreitung des Angriffs zu verhindern. Hierzu können Netzwerksegmente isoliert werden, um die interne und externe Kommunikation zu unterbinden. Zur zusätzlichen Sicherheit werden oft auch alle relevanten Passwörter geändert, die betroffenen Server mit neuesten Updates versehen und Backups für die Systemwiederherstellung vorbereitet.

4. Beseitigung (Eradication)

Am Ende der Eindämmungsphase ist offensichtlich, über welche Systeme sich der Cyberangriff erstreckt hat. Es werden Maßnahmen zur Beseitigung der Ursache des Vorfalls ergriffen. Dabei werden die erforderlichen Schritte sorgfältig geplant, um die Spuren vollständig zu entfernen und ein erneutes Auftreten zu verhindern.

5. Wiederherstellung (Recovery)

In dieser Phase werden die betroffenen IT-Systeme gemäß dem festgelegten Zeitplan wieder in den Live-Betrieb gebracht. Die Einhaltung dieses Zeitplans gewährleistet, dass Ausfallzeiten und Störungen minimiert werden und kritische Systeme strukturiert wiederhergestellt werden können. Es besteht immer die Möglichkeit, dass durch den Angriff Daten verloren gegangen sind. Nachdem die Systeme gemäß den vordefinierten Priorisierungskriterien wiederhergestellt wurden, erfolgt eine fortlaufende Überwachung, um sicherzustellen, dass auch wirklich alle Angriffsspuren erkannt wurden und um ein mögliches Wiederauftreten des Angreifers zu verhindern.

6. Erkenntnisse (Lessons Learned)

Nachdem der Sicherheitsvorfall erfolgreich bewältigt wurde, erfolgt im Incident-Response-Team eine detaillierte Analyse der eingesetzten Incident-Response-Maßnahmen. Dabei werden Erkenntnisse gewonnen, um Verbesserungsmöglichkeiten für ähnliche Vorfälle in der Zukunft zu identifizieren. Es wird überprüft, ob Anpassungen an Prozessen oder Kommunikationswegen erforderlich sind, ob zusätzliche Sicherheitsmaßnahmen implementiert werden sollten, ob die Risikobewertung angemessen war und ob das Monitoring ausgebaut werden muss.

Fazit

Ein mangelhaftes Incident-Response-Management setzt Unternehmen heutzutage einem erheblichen Risiko aus, da unsere digitale Landschaft permanent neuen und raffinierteren Bedrohungen ausgesetzt ist. Angesichts der Vielfalt und Komplexität der Bedrohungen stehen viele IT-Abteilungen vor der Herausforderung, einen umfassenden Incident Response Plan zu entwickeln, der es ermöglicht, effektiv auf unterschiedliche Arten von Sicherheitsvorfällen reagieren zu können. Es ist daher ratsam professionelle Unterstützung in Anspruch zu nehmen. Wir unterstützen Sie gerne bei der Vorbereitung, Planung und Etablierung eines adäquaten Incident Handlings.

Die Auswirkungen eines schwerwiegenden Sicherheitsvorfalls, der nicht rechtzeitig erkannt und behandelt wurde, können verheerend sein. Neben finanziellen Schäden können auch Wettbewerbsnachteile entstehen, wenn das Vertrauen der Kunden und Partner beeinträchtigt wird. Ein robuster Incident-Response-Prozess ist daher von entscheidender Bedeutung, nicht nur um die Anforderungen der NIS-2 Compliance zu erfüllen, sondern auch um die Cyberresilienz des Unternehmens zu stärken und die Auswirkungen von potenziellen Sicherheitsvorfällen zu minimieren.

Wir unterstützen Sie bei der NIS-2-Richtlinie!

Unsere zertifizierten Cybersicherheits-Experten bündeln Ihr Know-How mit unserem Partner LiiDu (Rechtsanwalt mit IT-Know-How), damit Sie auf der sicheren Seite sind. In unserem kostenfreien Beratungsgespräch überprüfen wir die Betroffenheit Ihres Unternehmens und klären offene Fragen zu NIS-2.

Wir hoffen, dass wir Ihnen mit diesem Beitrag einen guten Überblick über Incident Handling im Kontext von NIS-2 geben konnten. Im nächsten Beitrag im Mai machen wir einen Deep-Dive in eine weitere der aufgeführten Risikomanagementmaßnahmen der NIS-2 Richtlinie.

Informieren Sie sich jetzt zur Umsetzung der NIS-2 Richtlinie!

Wir beraten Sie mit einer fundierten rechtlichen Expertise sowie unserer langjährigen Erfahrung in der Implementierung von sicheren IT-Lösungen und Informationssicherheits-Managementsystemen.